Google Threat Intelligence Group повідомляє про активність російських хакерських угрупувань, спрямовану на захоплення акаунтів українських користувачів.

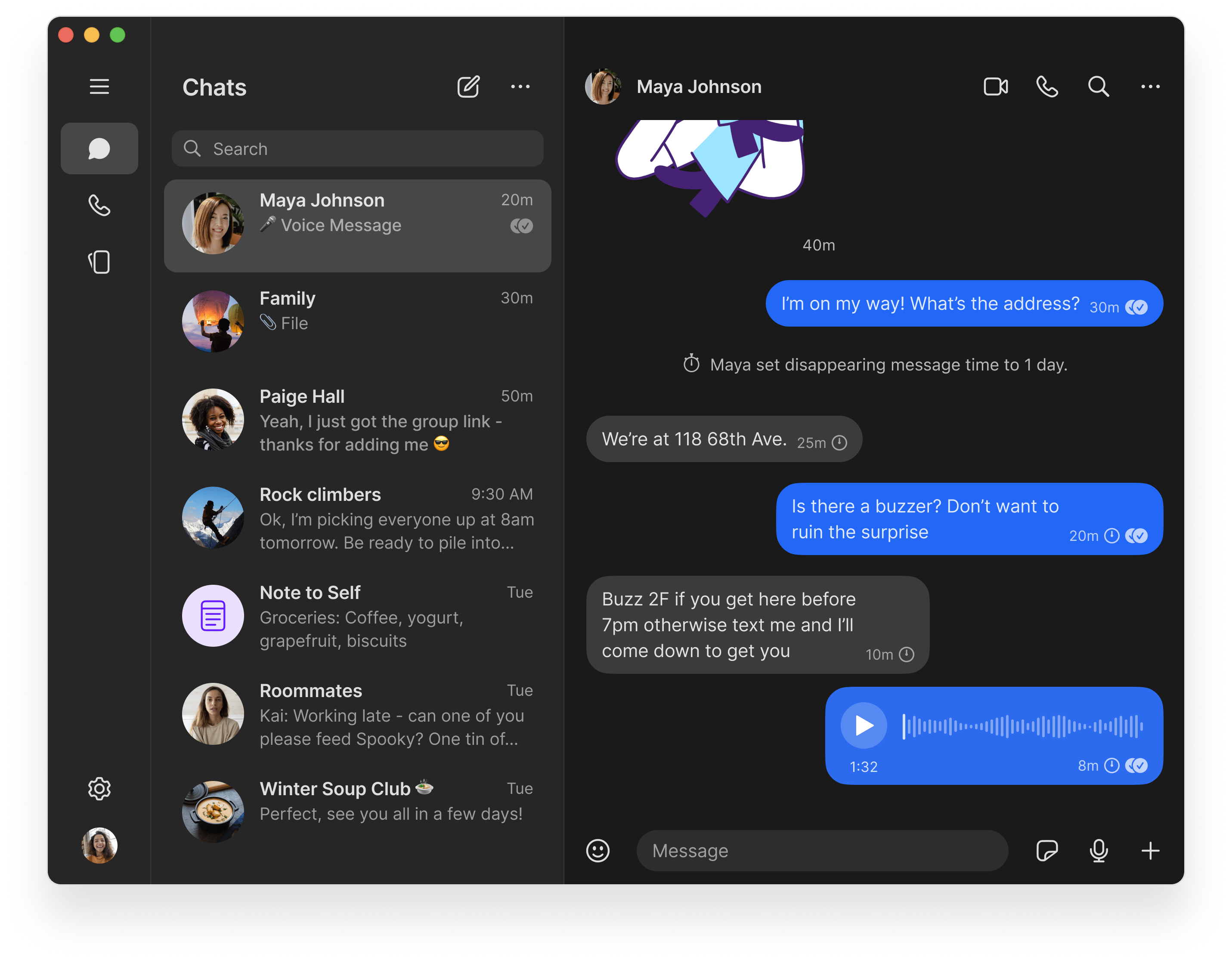

Як пишуть у звіті, найпоширенішою та найновішою технікою, яку застосовують проросійські зловмисники для компрометації акаунтів Signal, є зловживання легітимною функцією додавання ‘пов’язаних пристроїв’. Вона дозволяє використовувати Signal на кількох пристроях одночасно, що й стає основним вектором атаки.

Ми б хотіли звернути вашу увагу на тактики, які застосовують зловмисники, для зламу месенджерів Signal. Схожі тактики відносяться до WhatsApp, Viber та Telegram.

«Популярність Signal серед осіб, які часто стають об’єктами стеження та шпигунської діяльності — таких як військові, політики, журналісти, активісти та інші вразливі спільноти — зробила цей захищений месенджер привабливою мішенню для противників, які прагнуть перехопити конфіденційну інформацію, що може відповідати різним розвідувальним потребам.

У ширшому контексті ця загроза також поширюється на інші популярні месенджери, такі як WhatsApp і Telegram, які також активно атакуються групами, пов’язаними з Росією, із застосуванням подібних методів. З огляду на можливе розширення використання цих технік іншими зловмисниками, ми публічно попереджаємо про застосовані до цього часу тактики та методи, щоб підвищити обізнаність громадськості та допомогти спільнотам краще захищати себе від подібних загроз, » – йдеться у звіті.

Повʼязані пристрої

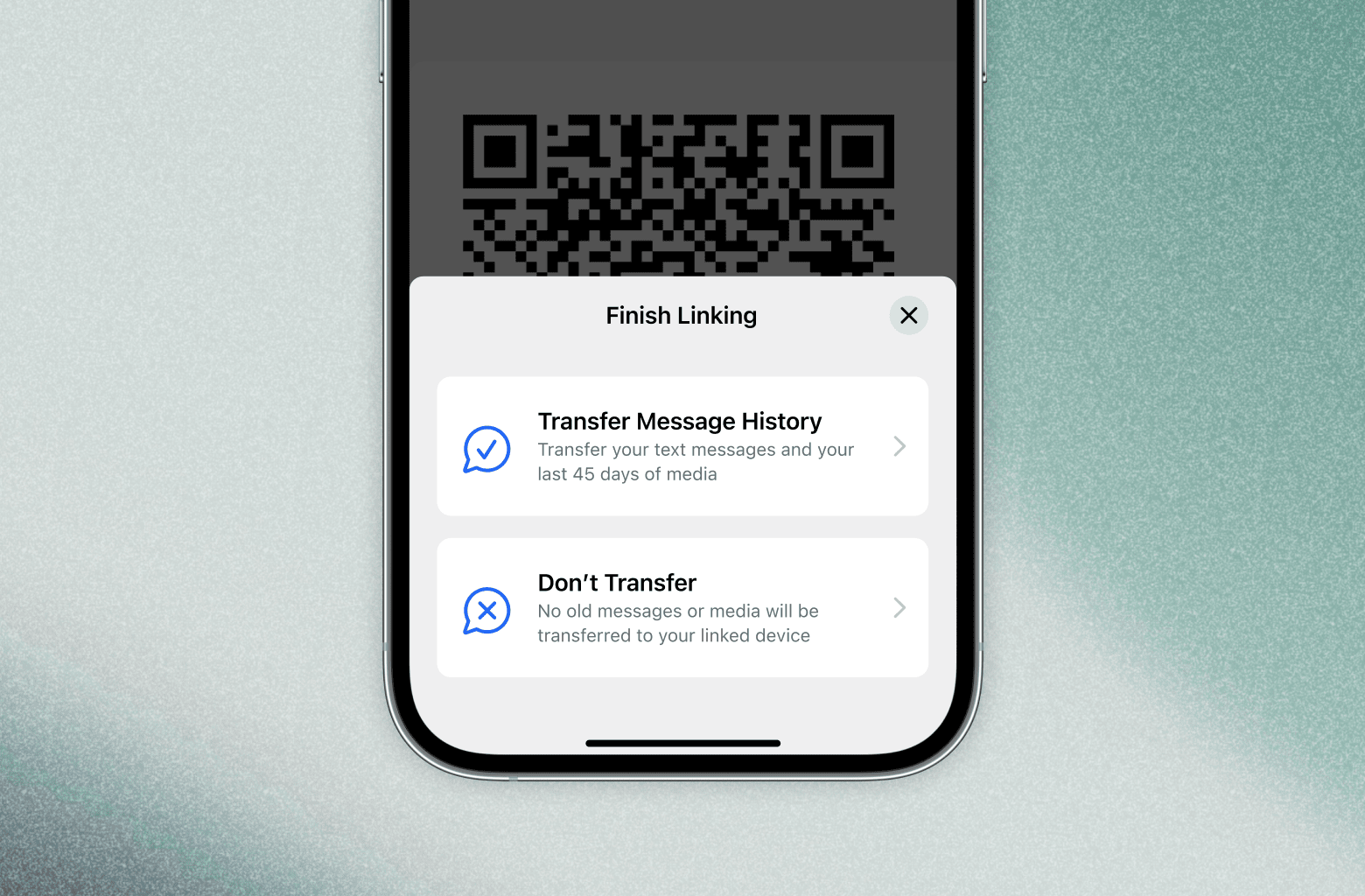

Signal можна використовувати паралельно на декількох десктопних пристроях. Нещодавно, Signal анонсував можливість відновлення історії повідомлень за останні 45 днів на щойно приєднаному до акаунту пристрої. Раніше, коли ви встановлювали програму Signal на компʼютері чи планшеті – у вас не було можливості бачити історію своїх переписок, лише нові повідомлення. Відтепер, повʼязуючи новий пристрій Signal запитуватиме чи хочете ви відновити історію переписок. Це відкриває нові можливості для зловмисників – отримувати історію переписок.

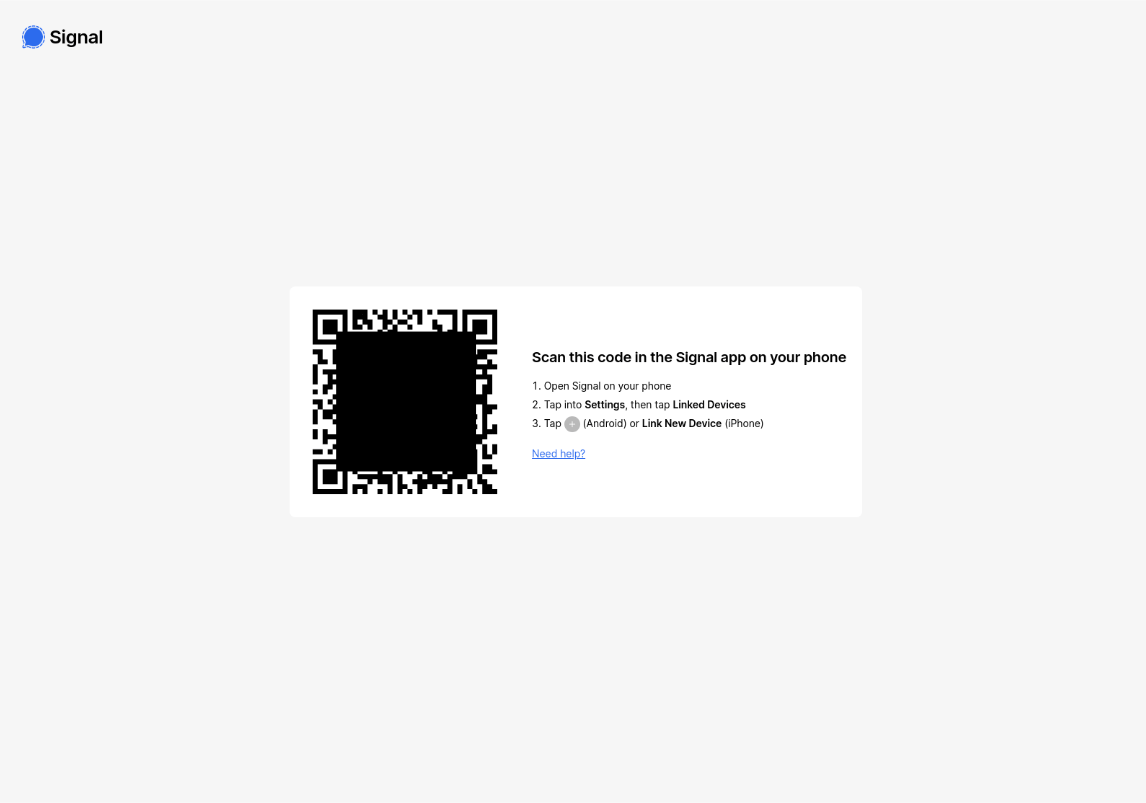

QR-коди

Російські хакери створюють фальшиві QR-коди, які жертва може просканувати, думаючи, що це запрошення в групу чи перевірка безпеки. Якщо код відскановано, акаунт жертви прив’язується до пристрою зловмисника, і всі повідомлення будуть надходити не лише жертві, а й хакерам, дозволяючи їм стежити за перепискою в реальному часі.

Такі атаки часто реалізуються через фішингові сайти, які імітують офіційні сторінки Signal або спеціальні програми, нібито призначені для військових. Також відомі випадки, коли російські військові фізично захоплювали пристрої на полі бою та зв’язували їх із власними акаунтами для подальшого шпигунства.

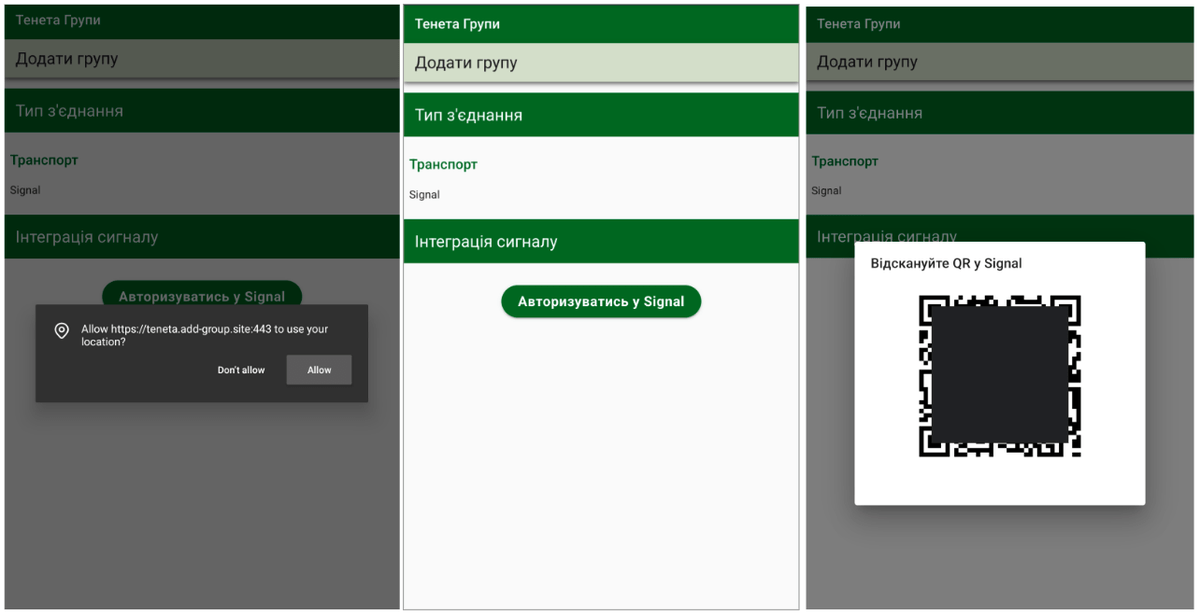

Запрошення в групи

Зловмисники поширюють фішингові запрошення у групи, перенаправляючи жертв не до групи, а на шкідливий сайт, який додає їхній акаунт до пристрою, контрольованого зловмисниками.

Фальшиві запрошення розміщуються на підроблених сайтах, які виглядають як офіційні ресурси Signal. Замість стандартного коду, що додає користувача в групу, хакери вставляють спеціальний JavaScript-код, який активує функцію “пов’язані пристрої” і зв’язує акаунт жертви зі своїм сервером.

Фальшиві запити авторизації

Жертву направляють на фішинговий сайт, який імітує знайомий ресурс і просять там авторизуватись за допомогою Signal-акаунту. Навіть якщо користувач лише перейде за посиланням, зловмисники отримують дані про геолокацію з браузера жертви. Поки, подібні атаки найчастіше спрямовані проти військових, імітуючи ресурси “Кропива” і т.д. Але нічого не заважає розширити подібні тактики на ширшу аудиторію.

Скомпрометовані пристрої (Android i Windows)

Окрім атак через функцію «пов’язані пристрої», російські та білоруські хакерські групи також використовують шкідливе програмне забезпечення для крадіжки файлів баз даних Signal із пристроїв Android і Windows.

Ламаний фотошоп, пакет Microsoft Office, застаріла операційна система, архіватор 7zip чи відсутність комплексного антивірусного захисту – все це призводить до потенційної компрометації пристроїв. Хакери цим користуються.

Злам акаунту

Signal, як WhatsApp, Viber та Telegram реєструються за допомогою номера телефону. Щоб зайти у ваш акаунт, зловмисникам потрібно лиш отримати код з смс. Способів як вони це можуть зробити безліч: фальшиві повідомлення під виглядом служби підтримки месенджера, перехоплення смс, дублікат SIM-карти і т.д.

Базові рекомендації:

Базові рекомендації:

⋅ Налаштуйте двофакторну в усіх месенджерах, навіть Viber! Навіть якщо там нема чутливої переписки – зловмисники все ще можуть видавати себе за вас і надсилати фішинги вашим контактам. Втім, памʼятайте, що це не панацея від зламу, адже за використання фішингу з QR-кодами – у вас не запитає пароля від другого фактору.

⋅ Регулярно перевіряйте “Звʼязані пристрої”.

⋅ Налаштуйте “Автовидалення” повідомлень для чутливих переписок.

⋅ З підозрою ставтесь до QR-кодів та посилань, за якими вас просять авторизуватись.

⋅ Не використовуйте “піратські” програми, адже в ньому вже може бути вбудоване шкідливе програмне забезпечення. Це стосується як операційних систем, так і “ламаних” Adobe, Microsoft Office чи торентів.

⋅ Якнайшвидше оновлюйте операційні системи та програми. Безліч програм на компʼютері можна оновити лише вручну, наприклад 7zip.