Надійне видалення даних із накопичувачів (жорстких дисків, флешок, карт пам’яті) це не така проста задача, як може видатися на перший погляд. Навіть якщо візуально здається, що ви “зачистили все під нуль”, на вас може чекати прикра несподіванка.

Для початку слід розуміти одне: коли ви кажете операційній системі видалити файл (байдуже, чи переміщуєте його в “Кошик”, чи вводите команду в терміналі), насправді ця інформація фізично не зникає з носія, а лише позначається як “вільне місце”, на яке можна записувати нові файли. Однак до того, як файли буде фактично записано, цю інформацію можна відновити за допомогою спеціалізованого програмного забезпечення чи обладнання.

Є багато технічних способів вирішити цю проблему. Для магнітних жорстких дисків (HDD) гарні результати дає перезаписування усього дискового простору нулями. Для твердотілих накопичувачів (SSD), через інші алгоритми розподілу даних, цей спосіб не є оптимальним. Для SSD натомість можна скористатися спеціальними командами, однак їх застосування суттєво відрізняється залежно від інтерфейсу підключення накопичувача, виробника, вашої операційної системи тощо.

У цьому матеріалі ми розглянемо ще один спосіб зробити інформацію на носії недоступною для атакуючих, а саме криптографічне стирання (cryptographic erasure). Суть його полягає в тому, щоб зашифрувати весь дисковий простір на диску, а тоді видалити (загубити, забути) ключ шифрування. У цьому випадку фізично інформація все ще може лишатися на носії, однак у зашифрованому вигляді. Навіть якщо атакуючий зможе її відновити, без ключа шифрування це буде просто набір символів, із якого неможливо зрозуміти вміст та метадані файлів.

Розглянемо криптографічне стирання флешки на прикладі вбудованої у ОС Windows 10 Professional та Enterprise функції BitLocker (детальніше можна почитати в нашій інструкції з повнодискового шифрування на Windows). Якщо в вашій версії немає цієї функції, або ж ви користуєтесь іншою операційною системою, можна скористатись іншим програмним забезпеченням, наприклад, ПО з відкритим кодом VeraCrypt – https://www.veracrypt.fr/en/Downloads.html. Основна вимога – програма має підтримувати можливість повнодискового шифрування.

У цьому прикладі будемо працювати із флешкою.

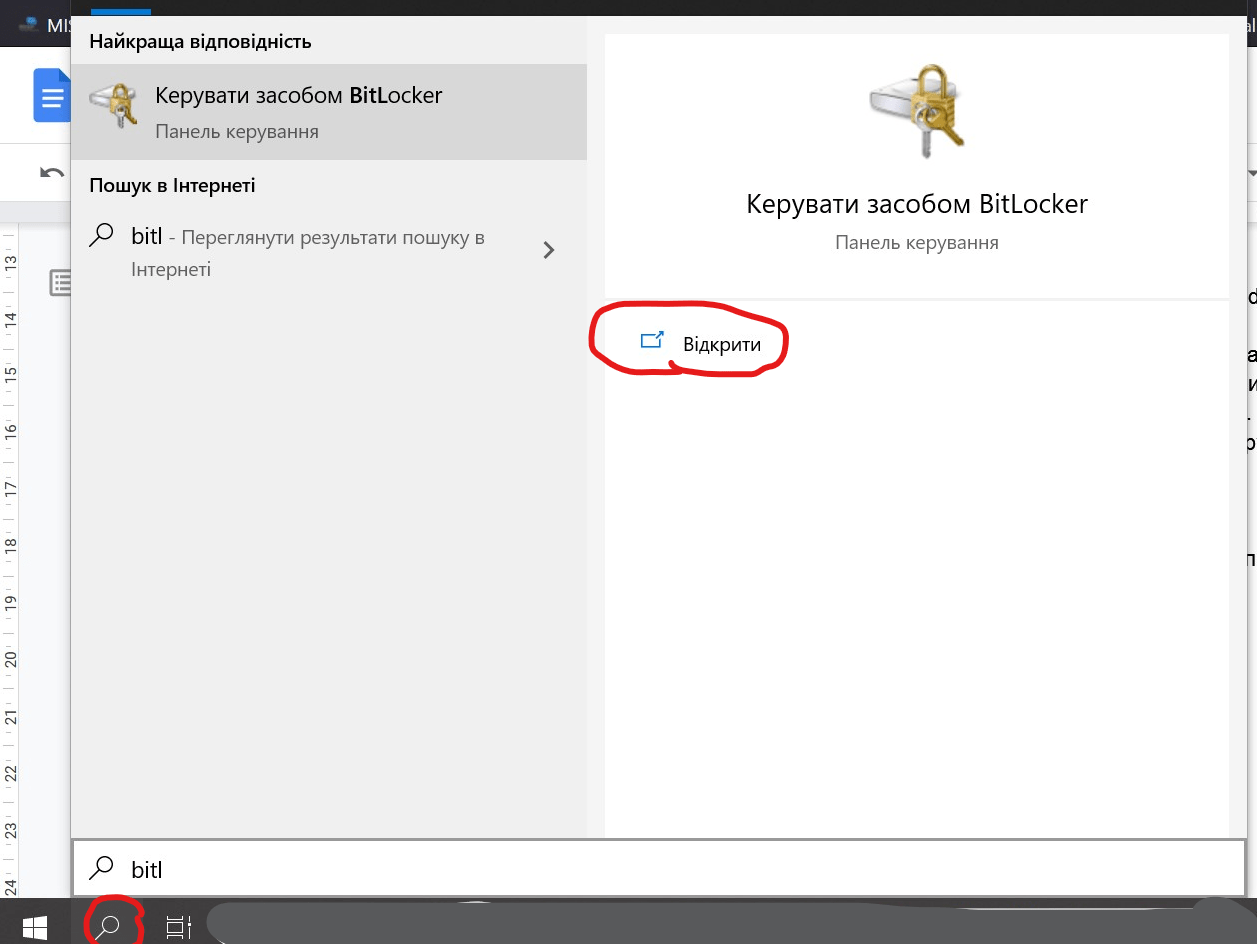

В пошуку Windows (на скріншоті) введіть “BitLocker”, в результатах знайдіть “Керування засобом BitLocker” та оберіть “Відкрити”.

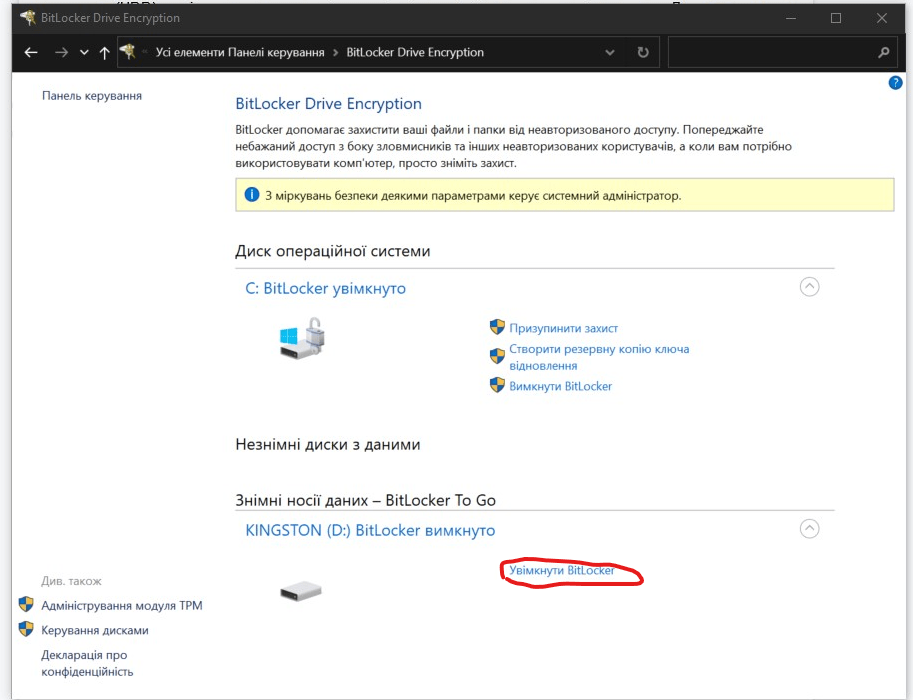

В новому вікні знайдіть потрібний знімний диск та оберіть пункт “Увімкнути BitLocker”.

!Увага! Переконайтесь, що ви обрали саме той диск (флешку), який бажаєте зашифрувати для криптографічного стирання.

У новому вікні встановіть пароль. Бажано вибирати довгий: від 16 символів, із використанням великих та маленьких літер, цифр та спецсимволів. Якщо ви користуєтесь генератором паролів, це дуже оптимальний варіант.

!Увага! Оскільки наша мета – зробити дані на диску недоступними, то в цьому разі вам не потрібно запам’ятовувати пароль, основна вимога – щоб атакуючий не міг його вгадати чи підібрати. Однак варто ще раз переконатися, що на диску немає важливої інформації, яку ви хочете зберегти.

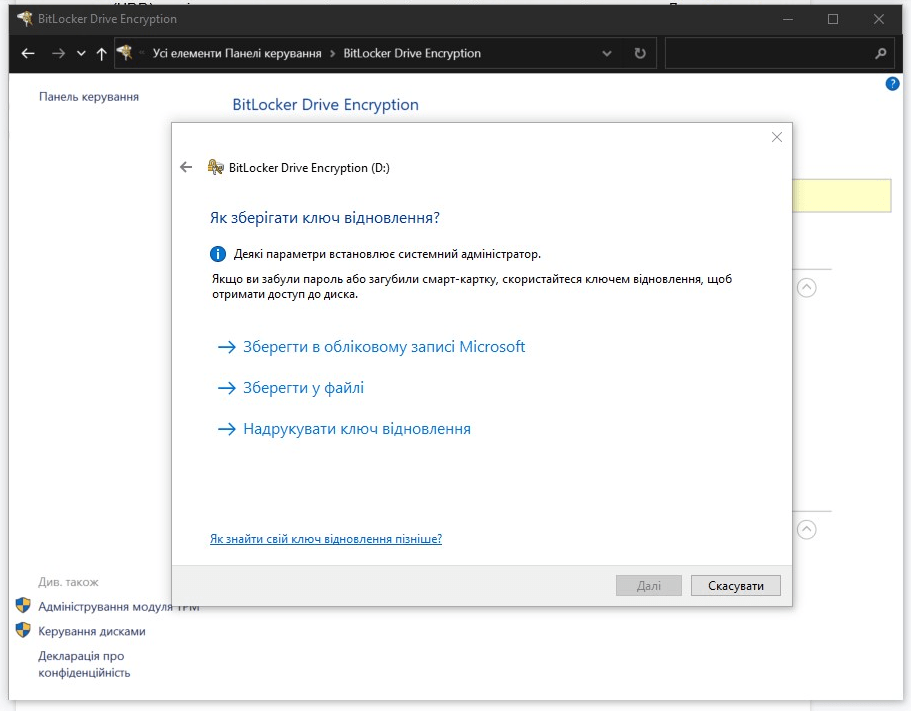

У наступному вікні вам запропонують зберегти ключ відновлення. Окрім пароля, ключ відновлення це єдиний спосіб розблокувати диск, зашифрований за допомогою BitLocker. Оскільки ідеться про криптографічне стирання, вам слід переконатися, що ключ, як і пароль, будуть недоступні для атакуючого. Як варіант, можна обрати пункт “Надрукувати ключ відновлення”, а в списку принтерів обрати опцію зберегти в PDF (можна зберегти файл на тому ж знімному диску (флешці), який будете шифрувати).

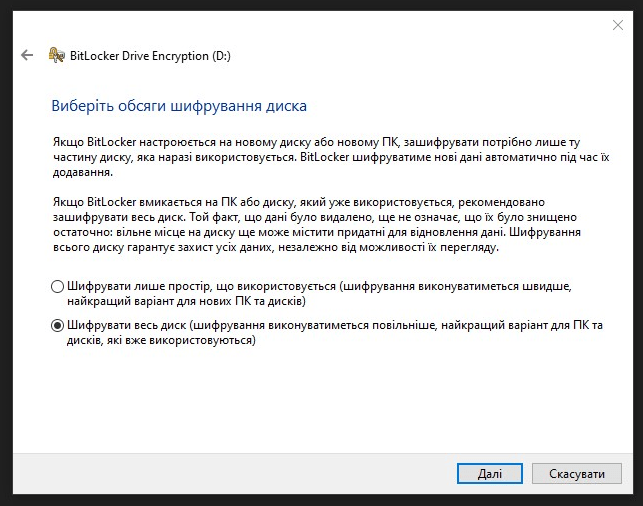

Важливо в наступному вікні обрати опцію “Шифрувати весь диск”.

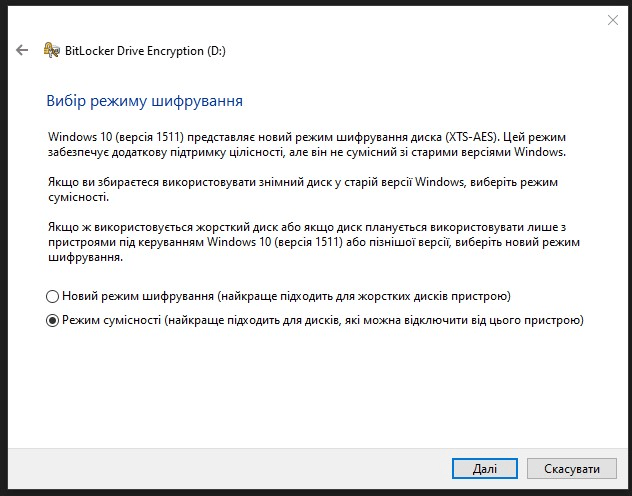

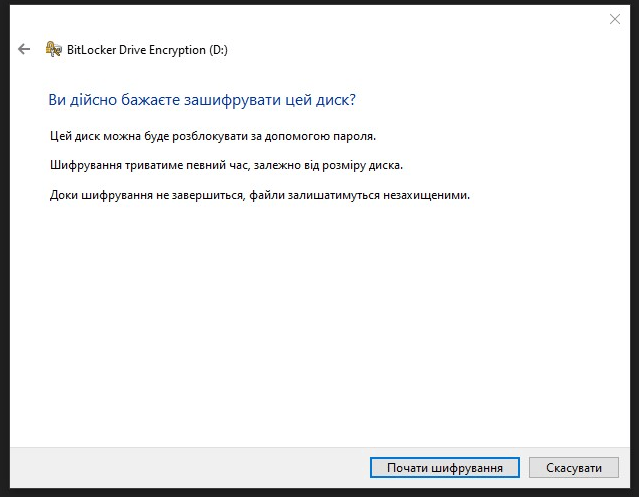

В наступному вікні обираємо опцію “Режим сумісності”, після чого починаємо шифрувати диск.

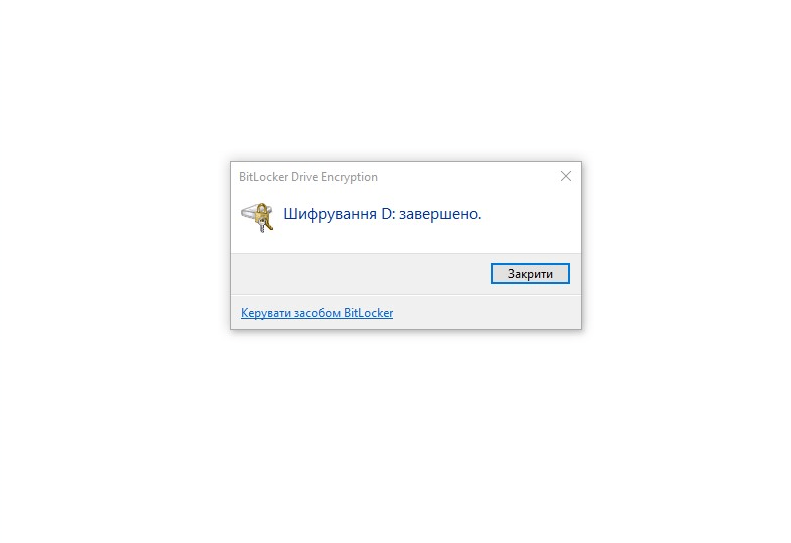

Час шифрування залежить від обсягу флешки, після завершення процесу BitLocker повідомить про це у спливаючому вікні.

Після цього ви можете відформатувати флешку будь-яким зручним для вас способом, включно із засобами Windows.

Нагадуємо, атакуючий все ще може відновити інформацію з флешки, однак не маючи доступу до ключа шифрування (у нашому випадку це означає, що він не може дізнатись пароль або ключ відновлення), не зможе її розшифрувати, тобто отримає лише набір випадкових символів.